ระบบVMware เผย มัลแวร์ในLinux เพิ่มขึ้นมากในระยะหลังนี้

ระบบVMware ได้ออกมาเปิดเผยถึงสถิติ มัลแวร์ในLinux ที่อาชญากรทางไซเบอร์ได้ก้าวเข้าสู่แพลตฟอร์ม Linux เพิ่มขึ้นอย่างมีนัยสำคัญ

ระบบVMware มัลแวร์ในLinux สาเหตุที่ Linux ตกเป็นเป้าหมายของคนร้ายมากขึ้นก็เพราะความนิยมในการใช้งานเช่น การใช้งานบนคลาวด์และ Container ด้วยเหตุนี้เองจากการเก็บตัวอย่างของ VMware พบว่าระดับของการโจมตีฝากฝั่งLinux นั้นเติบโตเพิ่มขึ้นอย่างมีนัยสำคัญ โดยทีมงานยังย้ำว่าคนร้ายนิยมเริ่มต้นจาก Credential ที่ถูกขโมยมา ซึ่งปัญหาคือตรวจจับได้ช้าเพราะหากไม่มีพฤติกรรมผิดปกติก็สังเกตได้ยาก อย่างไรก็ดียังมีสาเหตุอื่นที่ทำให้ผู้ใช้กลายเป็นเหยื่อของคนร้ายก็คือ การแชร์ใช้งานบัญชี Credential และการคอนฟิคผิดพลาดในHypervisorหรือ RBAC

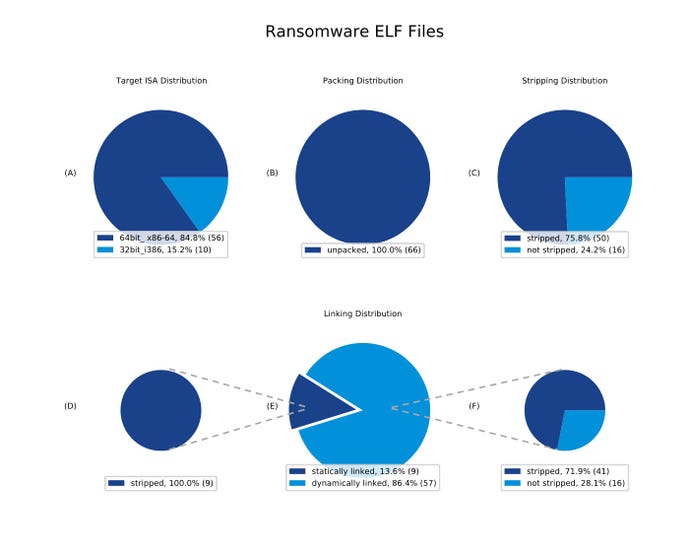

เมื่อคนร้ายโจมตีแล้วสิ่งที่สามารถเกิดขึ้นได้ต่อไปก็คือเรื่องของ Ransomware ที่มุ่งหมายสู่ image ต่างๆ รวมไปถึงการใช้มัลแวร์ลอบขุดเหมืองซึ่งจากสถิติของ VMware พบว่าไลบรารี Monero (XMR) ได้รับความนิยมมากที่สุด นอกจากนี้หลังจากคนร้ายเข้ามาได้แล้วจุดประสงค์ถัดมาก็เพื่อการฝังตัว ในหลากหลายวิธีก็คือ Web Shell, Malware หรือ Remote Access Tool (RAT) แต่หนึ่งในวิธีการที่น่าสนใจก็คือเครื่องมือ Cobalt Strike ที่ฝ่าย Red Team นิยมทดสอบเจาะระบบกับ Windows แต่ VMware พบว่าคนร้ายได้ปรับให้เครื่องมือมาโฟกัสที่ฝั่ง Linux แล้ว และสถิติยังพบว่าตัวอย่างของเซิร์ฟเวอร์ Cobalt Strike กว่าครึ่งถูกแคร็กมา ตีความได้ 2 ด้านคือถูกใช้อย่างไม่ถูกต้องจากแฮ็กเกอร์ หรืออาจเป็นองค์กรปกติที่ลักลอบใช้งานการเข้าถึงครั้งแรกมักไม่ผ่านการแสวงหาประโยชน์ แต่ผ่านการขโมยข้อมูลรับรอง แม้ว่าการเรียกใช้โค้ดจากระยะไกลเป็นวิธีที่ได้รับความนิยมเป็นอันดับสองในการเจาะระบบดังกล่าว เช่น การใช้ประโยชน์จากช่องโหว่ของ Log4j ที่แพร่หลาย ข้อมูลประจำตัวที่ถูกขโมยมักให้เวลาผู้โจมตีในการสำรวจภายในเครือข่ายของเหยื่อมากขึ้น Giovanni Vigna ผู้อำนวยการอาวุโสด้านข่าวกรองภัยคุกคามของ VMware กล่าว “พื้นที่ผิวโจมตีหลักยังคงถูกขโมยข้อมูลประจำตัว ซึ่งมีข้อได้เปรียบที่ต้องใช้เวลานานกว่าจะเข้าใจว่าเกิดการประนีประนอม” เขากล่าว “การเข้าสู่ระบบอาจดูเหมือนเป็นเรื่องปกติ และผู้โจมตีสามารถเข้าถึงทรัพยากรได้

แต่มันไม่ได้เกิดขึ้นจนกว่าสิ่งต่างๆ จะเริ่มไปในทิศทางที่ผิดซึ่งจะมีการระบุถึงการละเมิดจริง”

การ แจ้งเตือนแร นซัม แวร์ หลังจากการเข้าถึงครั้งแรก มัลแวร์บนลีนุกซ์ที่หลากหลายถูกนำมารองรับ จาก ransomware ไปจนถึง crypto-miners ไปจนถึงการปลูกฝังจากซอฟต์แวร์การจัดการการเข้าถึงระยะไกลเช่น Cobalt Strike ผู้โจมตีได้พัฒนาเครื่องมือที่หลากหลายเพื่อประนีประนอมและสร้างรายได้จากระบบ Linux ที่ถูกบุกรุก โปรแกรมเรียกค่าไถ่ BlackMatter เป็นโปรแกรมที่แตกต่างจากโปรแกรมที่ใช้กับเครือข่ายการจำหน่ายปิโตรเคมี Colonial Pipeline ในขณะที่ HelloKitty เดิมเป็นเวอร์ชันที่ใช้ Windows ที่ขยายไปสู่โลกของ Linux และเป็นที่รู้จักกันดีที่สุดสำหรับการใช้ในการโจมตี CD Projekt Red ผู้ผลิตวิดีโอเกม Cyberpunk 2077 ตัวแปรอื่นๆ ที่กำหนดเป้าหมายไปที่ Linux และโดยเฉพาะเซิร์ฟเวอร์ Linux ที่โฮสต์ปริมาณงาน ได้รับความนิยมเช่นกันตามรายงาน “Ransomware เพิ่งพัฒนาขึ้นเพื่อกำหนดเป้าหมายอิมเมจโฮสต์ Linux ที่ใช้ในการหมุนเวิร์กโหลดในสภาพแวดล้อมเสมือนจริง”

รายงานระบุ “การพัฒนาใหม่และน่าเป็นห่วงนี้แสดงให้เห็นว่าผู้โจมตีมองหาทรัพย์สินที่มีค่าที่สุดในสภาพแวดล้อมคลาวด์เพื่อสร้างความเสียหายสูงสุดกับเป้าหมายได้อย่างไร” สำนักงานความมั่นคงปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐาน (CISA) และพันธมิตรระหว่างประเทศยังทราบถึงแนวโน้มในคำเตือนคำแนะนำ 9 ก.พ. เกี่ยวกับภัยคุกคามจากแรนซัมแวร์ที่เฉพาะเจาะจง การเปลี่ยนแปลงที่สำคัญที่สุดในปี 2564 ได้แก่ การใช้ฟิชชิ่งเพื่อรับข้อมูลประจำตัว การใช้ประโยชน์จากระบบที่มีการกำหนดค่าที่ไม่ปลอดภัยผ่านโปรโตคอลเดสก์ท็อประยะไกล (RDP) และการโจมตีโครงสร้างพื้นฐานระบบคลาวด์ หน่วยงานความปลอดภัยทางไซเบอร์ระหว่างประเทศระบุ “นักพัฒนา Ransomware กำหนดเป้าหมายโครงสร้างพื้นฐานระบบคลาวด์เพื่อใช้ประโยชน์จากช่องโหว่ที่รู้จักในแอปพลิเคชันระบบคลาวด์ ซอฟต์แวร์เครื่องเสมือน และซอฟต์แวร์การจัดการเครื่องเสมือน” การแจ้ง เตือนระบุ “ผู้คุกคามจากแรนซัมแวร์ยังกำหนดเป้าหมายบัญชีคลาวด์ อินเทอร์เฟซการเขียนโปรแกรมแอปพลิเคชันบนคลาวด์ (APIs) และระบบสำรองข้อมูลและจัดเก็บข้อมูลเพื่อปฏิเสธการเข้าถึงทรัพยากรบนคลาวด์และเข้ารหัสข้อมูล” ผู้โจมตีเริ่มใช้เครื่องมือที่ซับซ้อนมากขึ้นในการจัดการการโจมตีบนโครงสร้างพื้นฐานของ

Linux Cobalt Strike คือระบบจัดการการโจมตีที่เน้น Windows ซึ่งใช้โดยทีมสีแดงและผู้ทดสอบการเจาะระบบ แต่ขณะนี้ผู้โจมตีกำลังใช้งานระบบนี้ในแคมเปญ Linux สถานะรายงานของ VMware “CobaltStrike กำลังเป็นที่แพร่หลายมากขึ้นเพราะเป็นโครงสร้างพื้นฐาน C2 [command-and-control] ที่ครบถ้วนและเป็นทางการที่สุด” Baskin กล่าวเสริม “เราเห็นว่ามีการใช้งานที่เพิ่มขึ้นโดยอาชญากร แต่เรายังเห็นการใช้งานเพิ่มเติมโดยบางธุรกิจ [ที่] อาจไม่สามารถซื้อใบอนุญาตได้” การตรวจสอบของ VMware ในเซิร์ฟเวอร์ Cobalt Strike พบเซิร์ฟเวอร์ 14,000 เซิร์ฟเวอร์โดยการดาวน์โหลดรากฟันเทียมจากเซิร์ฟเวอร์การจัดเตรียม แล้วแยกโครงสร้างข้อมูลในไฟล์เพื่อรวบรวมข้อมูลที่เฉพาะเจาะจงมากขึ้น กลุ่มพบว่า 1 ใน 6 เวอร์ชันของโปรแกรม Cobalt Strike มีรหัสลูกค้าเป็น 0 ซึ่งบ่งชี้ว่าเป็นเวอร์ชันทดลอง แต่ส่วนใหญ่มักมีการแคร็ก รหัสที่กำหนดเองอีกสี่รายการคิดเป็นเกือบ 40% ของเซิร์ฟเวอร์ Cobalt Strike ที่เหลืออยู่ ซึ่งบ่งชี้ว่าการป้องกันบนอินสแตนซ์เหล่านั้นก็ถูกบุกรุกเช่นกัน

ติดต่อสอบถามขอรายละเอียดสินค้าที่ AAneotech.com

ศูนย์รวมซอฟต์แวร์ คอมพิวเตอร์ และสินค้าไอที ที่ได้รับการคัดสรรมาเพื่อธุรกิจและองค์กรของคุณ ได้ที่

Email : service@www.aaneotech.com

Line : https://page.line.me/ibv6710w

Facebook : A&A Neo Technology

ดูสินค้าเพิ่มเติม : https://www.aaneotech.com/

ขอใบเสนอราคา : https://www.aaneotech.com/contact/

ติดต่อฝ่ายขาย : 053-227-500

อ่านบทความน่าสนใจอื่นๆได้ที่ aaneotech/article